Livello di crittografia del protocollo Terminal Services non ‘FIPS-140 Compliant’

Windows ha un’impostazione nascosta che abiliterà solo la crittografia “conforme ai FIPS” certificata dal governo. Potrebbe sembrare un modo per aumentare la sicurezza del PC, ma non lo è. Non dovresti abilitare questa impostazione a meno che non lavori nel governo o devi testare come si comporterà il software sui PC governativi.

Questo tweak si adatta perfettamente ad altri inutili miti di Windows . Se ti sei imbattuto in questa impostazione in Windows o se ne hai accennato altrove, non abilitarlo. Se l’hai già abilitato senza una buona ragione, usa i passaggi sottostanti per disabilitare la “Modalità FIPS”.

FIPS è l’acronimo di “Federal Information Processing Standards”. È un insieme di norme governative che definiscono il modo in cui determinate cose vengono utilizzate nel governo, ad esempio gli algoritmi di crittografia. FIPS definisce determinati metodi di crittografia specifici che possono essere utilizzati, nonché metodi per generare chiavi di crittografia. È pubblicato dal National Institute of Standards and Technology, o NIST.

L’impostazione in Windows è conforme allo standard FIPS 140 del governo degli Stati Uniti. Quando è abilitato, obbliga Windows a utilizzare solo schemi di crittografia convalidati da FIPS e consiglia anche alle applicazioni di farlo.

“Modalità FIPS” non rende Windows più sicuro. Blocca semplicemente l’accesso ai nuovi schemi di crittografia che non sono stati convalidati da FIPS. Ciò significa che non sarà in grado di utilizzare nuovi schemi di crittografia o modi più veloci di utilizzare gli stessi schemi di crittografia. In altre parole, rende il computer più lento, meno funzionale e probabilmente meno sicuro.

Come funziona (peggio) Windows se si attiva questa impostazione?

Microsoft spiega che cosa fa questa impostazione in un post del blog intitolato “Perché non stiamo raccomandando” Modalità FIPS “Anymore .” Microsoft consiglia di utilizzare la modalità FIPS solo se necessario. Ad esempio, se si utilizza un computer del governo degli Stati Uniti, si suppone che il computer abbia la “modalità FIPS” abilitata in base ai regolamenti del governo stesso.

Questa impostazione fa due cose su Windows stesso.

Costringe i servizi Windows e Windows a utilizzare solo la crittografia convalidata da FIPS. Ad esempio, il servizio Schannel integrato in Windows non funzionerà con i precedenti protocolli SSL 2.0 e 3.0 e richiederà almeno TLS 1.0.

Il framework .NET di Microsoft bloccherà anche l’accesso ad algoritmi che non sono convalidati da FIPS. Il framework .NET offre diversi algoritmi per la maggior parte degli algoritmi di crittografia e non tutti sono stati inviati per la convalida. Ad esempio, Microsoft nota che ci sono tre diverse versioni dell’algoritmo di hash SHA256 nel framework .NET. Il più veloce non è stato presentato per la convalida, ma dovrebbe essere altrettanto sicuro. In questo modo, la modalità FIPS interromperà le applicazioni .NET che utilizzano l’algoritmo più efficiente o le imporrà per utilizzare l’algoritmo meno efficiente e più lento.

Oltre a questi due aspetti, la modalità FIPS consente alle applicazioni di utilizzare solo la crittografia convalidata da FIPS. Ma non costringe altro. Le tradizionali applicazioni desktop di Windows possono scegliere di implementare qualsiasi codice di crittografia che desiderano, anche crittografia orribilmente vulnerabile o nessuna crittografia. La modalità FIPS non fa nulla ad altre applicazioni a meno che non obbediscano a questa impostazione.

Come Attivare Fips per Desktop Remoto

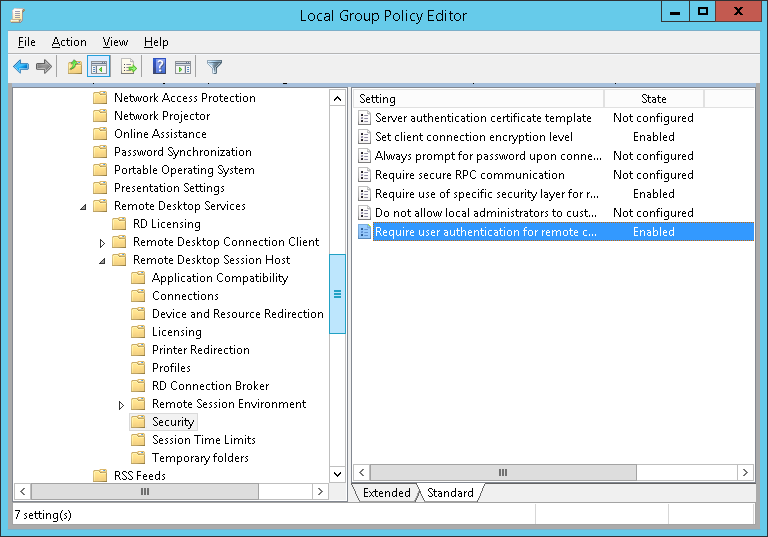

tramite GPEDIT > Local Group Policy Editor

Raggiungere : Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Oppure, tramite registro :

\HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\MinEncryptionLevel

Vedere per maggiori info >

https://www.host.ag/blog/increase-the-security-of-your-windows-server-2012-remote-desktop/

terminal service FIPS-140 Compliant, fips terminal server, terminal server fips 140, terminal service fips-140 compliant necessary, fips-140, vulnerability fips-140, desktop remoto fips-140, attivare fips-140

Connect

Connettiti con me su vari social media...